Depuis le début de la pandémie de coronavirus, les cybercriminels et les acteurs malveillants ont déjà exploité la panique générale, la peur et la quête d’informations et ont mis au point différentes tactiques pour diffuser des logiciels malveillants et infecter les appareils des utilisateurs.

C’est le cas de la variante « Corona-Apps.apk » du cheval de Troie bancaire Cerberus. Généralement diffusé via des campagnes d’hameçonnage, Corona-Apps.apk se sert du lien avec le vrai nom du virus pour inciter les utilisateurs à l’installer sur leurs smartphones. Ce cheval de Troie a pour but principal de dérober des données financières comme des numéros de cartes bancaires. De plus, il peut utiliser des attaques superposées pour inciter les victimes à fournir des informations personnelles et peut même capturer les détails d’une authentification à deux facteurs.

Il ne s’agit pas d’un cas isolé, car des vecteurs d’infection similaires ont été détectés ailleur.

Identifier le cheval de Troie

Tout commence lorsqu’un utilisateur télécharge l’application à partir de l’URL « hxxp://corona-apps[.]com/Corona-Apps.apk ». Étant donné qu’il n’y a pas d’interface, il semblerait que cette URL soit utilisée sur d’autres plateformes et dans des tentatives d’hameçonnage en tant que lien hypertexte.

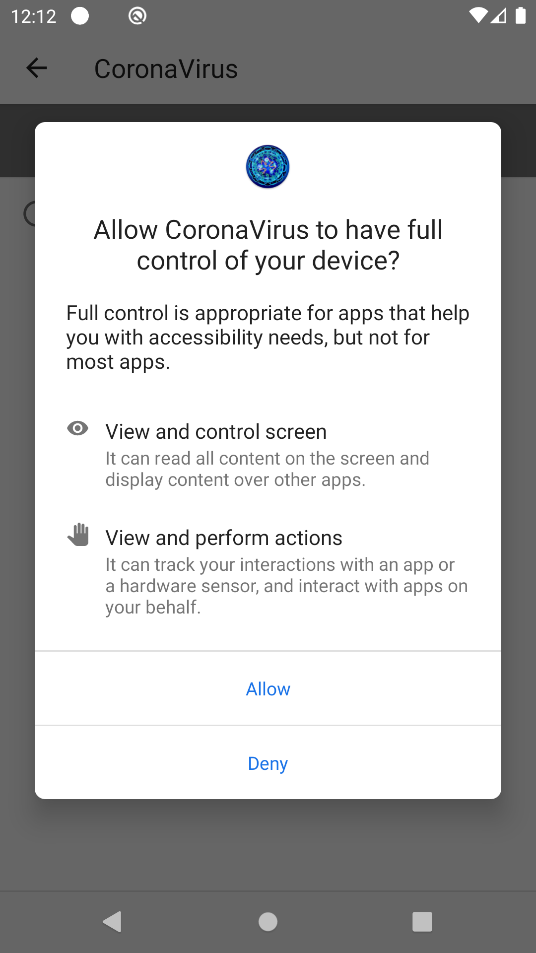

Après le premier avertissement du navigateur, l’utilisateur en reçoit un autre de son système d’exploitation, qui l’avertit du risque d’installer des applications provenant de sources inconnues. Lorsque l’utilisateur poursuit le processus d’installation, l’écran suivant s’affiche :

Contrairement à l’ancienne version de Cerberus, celle-ci ne masque pas son icône à l’écran. En revanche, elle bombarde l’utilisateur d’une notification toutes les 10 secondes :

Figure 3 : la notification et la fenêtre pop-up demandant d’accéder au service d’accessibilité

Les notifications ne s’arrêtent qu’une fois que l’utilisateur a désinstallé l’application ou qu’il accorde les autorisations d’accéder au service d’accessibilité. En plus de tout cela, l’application demande à l’utilisateur l’autorisation d’accéder aux photos et contenus média de l’appareil, de gérer les appels et les SMS et d’avoir accès aux contacts.

Dès que l’utilisateur a accordé toutes les autorisations, l’application commence à communiquer avec son centre Commande & Contrôle, pour signaler qu’un nouvel appareil a rejoint le botnet, envoie les détails sur l’appareil en question et télécharge le fichier de charge utile appelé RRoj.json.

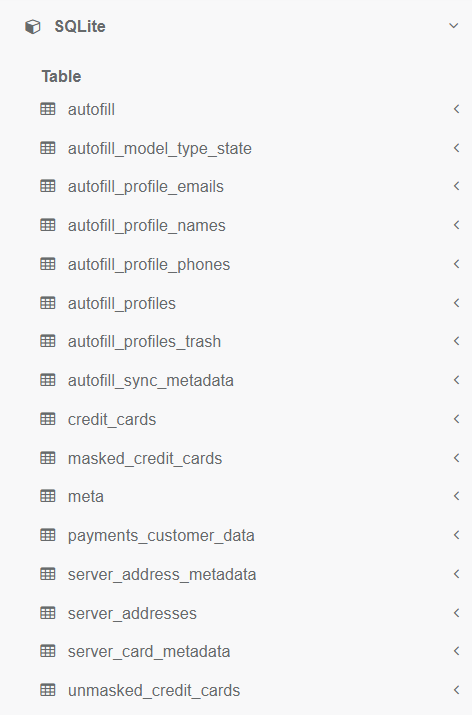

Au bout de quelque temps, on découvre le but ultime du cheval de Troie, lorsqu’un fichier de base de données SQLite, nommé Web Data est placé sur l’appareil pour conserver et exfiltrer les données de cartes bancaires stockées sur l’appareil :

Figure 4 : le fichier de base de données utilisé pour stocker les identifiants et le contenu du tableau « credit_cards »

Désinstaller Corona-Apps.apk

Une fois que l’application est en mesure de contrôler totalement l’appareil, le seul moyen de la supprimer est de forcer son arrêt puis de la désinstaller. Si l’utilisateur essaie de la désinstaller directement, la fenêtre de désinstallation apparaîtra dans un flash puis disparaîtra, et l’utilisateur n’aura pas assez de temps pour cliquer dessus.

Vivre en sécurité à l’ère des pandémies et des malwares

Pour conclure, exploiter la quête d’informations en temps réel est une tactique qui a fait ses preuves dans des tentatives d’hameçonnage. Mais les cybercriminels ne vous auront pas. Voici 4 étapes faciles pour une plus grande sécurité en ligne :

- Réfléchissez avant de cliquer. Cette nouvelle appli, ce nouveau site d’actualités ou de graphiques n’est peut-être pas celle ou celui que vous croyez.

- Restez sur Google Play. Ne téléchargez et n’installez jamais d’applications ne provenant pas de Google Play.

- Écoutez. Votre appareil vous préviendra lorsqu’il tente d’installer une nouvelle application.

- Installez une solution antivirus certifiée et prouvée. Avec Avira Free Security, c’est facile. Ce cheval de Troie est détecté comme le malware ANDROID/Dropper.FRYX.Gen.

IOCs

Distribution | hxxps://corona-apps[.]com/Corona-Apps.apk hxxp://corona-apps[.]com/Corona-Apps.apk hxxps://corona-apps[.]com/ hxxp://corona-apps[.]com/ |

| C&C | botduke1.ug |

| Telegram | t.me/botduke1 |

| Payload (SHA-256) | 6A22EEA26C63F98763AA965D1E4C55A70D5ADF0E29678511CF303CB612395DF0 |

| Sample (SHA-256) | 93288d18a7b43661a17f96955abb281e61df450ba2e4c7840ce9fd0e17ab8f77 |