Schwachstellen in IoT-Sicherheitskameras öffnen die Türen für … alles.

Wer hätte gedacht, dass Sie sich durch die einfache Installation einer IoT-Sicherheitskamera so angreifbar machen?

Aviras Sicherheits-Spezialisten haben herausgefunden, dass die PC530 Wireless Security Camera von Victure mehr kann, als Sie von einem smarten Sicherheits-Gadget erwarten – oder wollen. Diese Kamera hat eingebaute Sicherheitslücken, über die Hacker die Gerätefunktionen manipulieren, in Ihr Heimnetzwerk eindringen, Ihre Aktivitäten beobachten und das alles ins Internet hochladen können. Und nicht nur der Endnutzer ist betroffen. Die Kamera kann über ihre Sicherheitslücken auch Teil eines großen Botnets werden und sich so an einem DDoS-Angriff beteiligen. DDoS-Angriffe führen dazu, dass Dienste oder Server nicht mehr verfügbar sind.

Wer beobachtet wen?

IP-Überwachungskameras (IP steht für Internet Protocol) wie die Victure PC530 sind klassische IoT-Geräte. Sie zeichnen das auf, was wir Menschen tun, und sind dadurch das perfekte Überwachungs-Tool für Privathaushalte und Geschäfte. Die Funktionen reichen von Gesichtserkennung bis zu verschiedenen Bildsensoren. Außerdem hat die Kamera verschiedene Anschlussoptionen wie Bluetooth und WLAN, was sie für den Anwender so attraktiv und leicht einzurichten macht.

Die hohe Anzahl an vernetzten Kameras und ihre vielen Funktionen machen sie aber auch zu einem attraktiven Ziel für Cyber-Kriminelle. Besonders, da viele dieser Kameras erhebliche Sicherheitslücken haben. Laut SAM Seamless Networks handelt es sich bei 47 Prozent der anfälligsten smarten Geräte um Sicherheitskameras. Da sie direkt im Gebäude installiert sind und diverse eingebaute Schwachstellen haben, können gehackte Sicherheitskameras einen unglaublichen Verlust von Privatsphäre und Sicherheit bedeuten. Anstatt auf Sie aufzupassen, könnten diese Kameras Sie beobachten, aufzeichnen und das alles sogar an andere weitersenden.

Mission Control, wir haben ein Problem

Hier bei Avira untersuchen unsere Sicherheitsexperten regelmäßig IoT-Geräte fürs Smart Home, um deren Stärken, Schwächen und Sicherheitslücken zu ermitteln. Dadurch können wir unsere User sowie ihre Geräte besser schützen und noch wirksamere Sicherheits-Tools entwickeln. Bei der Analyse der PC530 Wireless Security Camera von Victure haben wir vier große Sicherheitsprobleme gefunden. Im Folgenden stellen wir jede dieser Schwachstellen kurz vor und erklären, was sie für den einzelnen User bedeuten. Außerdem erklären wir unsere Erkenntnisse auch aus technischer Sicht.

- Hier sind die Hausschlüssel – Ermöglicht unautorisierten Telnet-Zugriff mit Root-Rechten

- Machen Sie ruhig Bilder, Teilen ist auch okay – Ermöglicht das Abfangen von Passwörtern und Video-Streams mit RTSP-Protokoll

- Sie wurden zum Botnet-Wehrdienst eingezogen – Anfällig für das sogenannte Ganzzahlüberlauf-Problem des gSOAP-Dienstes

- Wie bitte? Ich kann Sie nicht hören – Verantwortung und Antwortbereitschaft des Herstellers

Hier sind die Hausschlüssel – Unautorisierter Telnet-Zugriff mit Root-Rechten

Die PC530 erlaubt einen unautorisierten Telnet-Zugriff mit Root-Rechten. Das ist so, als würden Sie einem Fremden auf der Straße Ihren Haustürschlüssel übergeben. Ist der Zugriff auf Telnet erfolgt, können Hacker das Gerät als Plattform für schädliche Aktivitäten nutzen. Obwohl das Dateisystem solcher Geräte im Allgemeinen schreibgeschützt ist, ist es möglich, eine SD-Karte zum Speichern von Daten wie Video- und Audioaufzeichnungen hinzuzufügen. Diese kann für böswillige Zwecke verwendet werden, wie z.B. als Einfallstor zum lokalen Netzwerk, zum Herunterladen von Spy-Tools oder sogar zum Ausführen von Malware. Dieses Szenario zeigen wir unten:

Einsatz der PC530 zur Ausspähung des Netzwerks

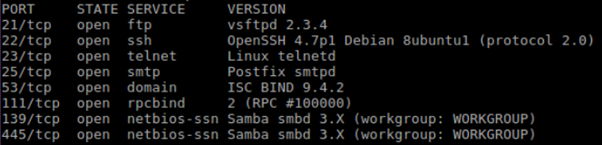

Um zu demonstrieren, wie die Kamera von einem Hacker als Angriffsvektor genutzt werden kann, um in das Netzwerk einzudringen, haben die Forscher Nmap (einen freien und quelloffenen Netzwerkscanner) auf der Kamera ausgeführt. Die Kamera scannte daraufhin das Netzwerk und identifizierte offene Dienste, die später genutzt werden konnten.

Andere Systeme im Netzwerk mit der PC530 kapern und ausnutzen

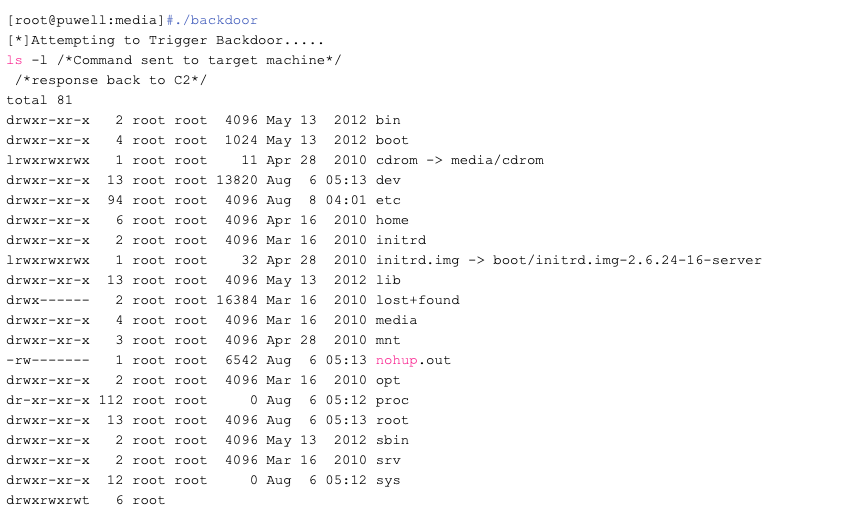

Die Forscher fanden heraus, dass der ftp-Dienst anfällig für die Ausführung von vsFtpd Backdoor Command Execution war und dadurch ausgenutzt werden konnte. Um ein reales Szenario zu replizieren, schickten sie einen Linux-Befehl an ein verwundbares System im Netzwerk und erhielten eine Antwort an den CnC (in diesem Fall die Kamera) zurück:

Machen Sie ruhig Bilder, teilen ist auch okay: Abfangen von Passwörtern und Video-Streams mit RTSP-Protokoll

Die PC530 unterstützt ONVIF-Software in Kombination mit dem Real Time Streaming Protocol (RTSP), während das Gerät streamt. Dies ist zwar nicht die Standardeinstellung des Geräts, aber RTSP hat von Natur aus eine schwache Anmeldeauthentifizierung und ist anfällig für ein Abfangen von Passwörtern und Video-Streams mittels Man-in-the-Middle-Angriff.

Die Forscher lasen mit einem Wörterbuchangriff Nutzername und Passwort der Kamera aus und verschafften sich so Zugriff auf den Live-Video-Stream. Victure hat bereits erwähnt, dass es einen unverschlüsselten Datenverkehr mit eingeschaltetem ONVIF gibt, was ein Sicherheitsrisiko darstellt.

- G711ALAW-media-1.wav

- G711ALAW-media-2.wav

- H264-media-2.264

- H264-media-4.264

Die Forscher entdeckten außerdem, dass der ONVIF-Manager die RTSP-Adresse sichtbar macht und die URL ohne Authentifizierung mit dem Media Player abspielen lässt. Dies konnten die Forscher unter Beweis stellen, indem sie TCPdump auf der Kamera ausführten und den RTSP-Verkehr weiterleiteten.

Sie wurden ausgewählt: Integerüberlauf-Schwachstelle des gSOAP-Dienstes

In weiteren Analysen fanden die Forscher eine Schwachstelle für den gSOAP-Integerüberlauf CVE-2017-9765. Über diese Sicherheitslücke können Hacker per Fernzugriff Code ausführen und für einen Denial of Service sorgen, also einen bestimmten Internet-Dienst unverfügbar machen. Den Forschern gelang es auch tatsächlich, einen Denial of Service hervorzurufen:

Pid 135 ist der Prozess, der für die Verarbeitung der Kamerafunktionen verantwortlich ist. Auf dem Bild unten ist erkennbar, dass dieser Prozess nicht mehr ausgeführt wird. Über eine speziell dafür erstellte Eingabedatei (Payload) kann auf der Kamera Code per Fernzugriff ausgeführt werden.

Wie bitte? Ich kann Sie nicht hören: Verantwortung und Antwortverhalten des Herstellers

Avira erhielt keine Antwort von Victure, obwohl wiederholt versucht wurde, die Firma zu den Schwachstellen in der Sicherheitskamera PC530 zu kontaktieren. Wir befolgten die branchenüblichen Praktiken, Schwachstellen nicht öffentlich offen zu legen, ohne dem Gerätehersteller zuvor zu erlauben, die Sicherheitsprobleme zu beheben. Fehler sind ein fester Bestandteil der IT. Entwickler und Hersteller (einschließlich Avira) profitieren alle davon, dass externe Forscher Fehler und Schwachstellen aufdecken und rechtzeitig auf diese Entdeckungen reagieren. Die drei oben geschilderten Sicherheitslücken werden durch die fehlende Reaktion von Victure nur zu einem noch größeren Problem. Das ist problematisch für die Nutzer und für den gesamten IoT-Sektor.

Schützen Sie Ihr Gerät oder Ihr Zuhause?

Wie die Victure-Kamera zeigt, sind User bei der Auswahl eines IoT-Geräts im Nachteil. Es ist schwer, herauszufinden, welche Produkte Schwachstellen haben, welche Patches es hierfür gibt und ob bzw. wie sich das Gerät akutalisieren lässt. In Sicherheitspaketen könnten sogar eine Reihe No-Name-Geräte eingebettet sein.

Angesichts der Situation einer Vielzahl von unbekannten Geräten und nur begrenzten IT-Kenntnissen der Verbraucher glauben wir, dass der Schlüssel zur Sicherheit nicht nur auf der Ebene der einzelnen Geräte liegt – ob es sich nun um eine IP-Kamera, einen Thermostat oder einen Fernseher handelt – sondern auch auf der Router-Ebene, über den ein Haushalt über das Internet verbunden ist. Deshalb hat Avira mit SafeThings neben dem bekannten Virenschutz eine Lösung entwickelt, die vernetzte Geräte im Smart Home direkt über den Router sichert. In Kürze wird Avira in Zusammenarbeit mit TP-Link einen Router auf den Markt bringen, der für Sicherheit bei IoT-Geräten sorgt. Weitere Nachrichten dazu werden zu einem späteren Zeitpunkt folgen.

Technische Details

Gerätename: Wireless Security Camera

Modell: PC530

Hersteller: Victure

Firmware-Version: 3.13.70

CPU: Grain Media GM81355

Anwendung:iOS & Android

WLAN-Frequenz:2,4 GHz,WPA2-Verschlüsselung, IEEE802.11b/g/n

SD-Karte: Maximaler Support bis zu 64G

Was zu tun ist

Die Forscher von Avira empfehlen, die Schwachstellen der smarten PC530-Kamera von Victure in vier Schritten zu beheben:

- Unautorisierten Telnet-Zugriff mit Root-Rechten verhindern.

- Stärkere Authentifizierungs-Mechanismen einführen.

- Sensible Daten (Video- und Audio-Streams) in Kombination mit dem ONVIF-Dienst verschlüsseln. SRTSP statt RTSP verwenden.

- Die Integerüberlauf-Schwachstelle des gSOAP-Dienstes beheben.

Dieser Artikel ist auch verfügbar in: Englisch